Technologia VoIP zmieniła komunikację w przedsiębiorstwach, oferując opłacalną i elastyczną alternatywę dla tradycyjnych linii telefonicznych.

Jednak VoIP niesie ze sobą ryzyko i zagrożenia bezpieczeństwa, jak każda inna technologia internetowa.

JAK DZIAŁA VOIP?

Protokół Voice over Internet Protocol (VoIP) umożliwia transmisję głosu i multimediów.

W przeciwieństwie do tradycyjnych linii telefonicznych korzystających z obwodów komutowanych VoIP przesyła pakiety danych przez sieci IP.

Podstawowy proces działania VoIP opisano szczegółowo poniżej:

- Konwersja głosu na dane: Kiedy rozmawiasz przez telefon VoIP, Twój głos jest konwertowany na sygnały cyfrowe za pomocą kodeka (kodera-dekodera). Proces ten polega na digitalizacji analogowego sygnału głosowego.

- Fragmentacja pakietów: Sygnały cyfrowe są dzielone na małe pakiety danych. Każdy pakiet zawiera część rozmowy, informację o jej przeznaczeniu i kolejności ponownego składania.

- Transmisja przez sieć: Pakiety danych są przesyłane przez sieć IP (taką jak Internet lub sieć prywatna). Mogą podróżować różnymi trasami, aby dotrzeć do celu, optymalizując w ten sposób wykorzystanie sieci.

- Ponowne składanie i konwersja: Gdy pakiety dotrą do odbiorcy, są ponownie składane we właściwej kolejności i ponownie konwertowane na analogowe sygnały głosowe. Dzięki temu odbiorca słyszy rozmowę w sposób spójny.

- Dostawa: Połączenie jest dostarczane do urządzenia odbiorcy, niezależnie od tego, czy jest to telefon VoIP, komputer z oprogramowaniem VoIP, czy też tradycyjny telefon podłączony do adaptera VoIP.

Działanie VoIP wiąże się z kilkoma krytycznymi punktami, które należy zabezpieczyć, aby chronić komunikację biznesową.

ZNACZENIE BEZPIECZEŃSTWA VOIP

Znaczenie bezpieczeństwa VoIP wynika z kilku kluczowych czynników:

- Poufność informacji: Połączenia VoIP mogą zawierać wrażliwe i poufne informacje. Bez odpowiedniej ochrony złośliwi aktorzy mogą przechwytywać tę komunikację, co może skutkować wyciekami danych i szpiegostwem korporacyjnym.

- Dostępność usług: Ataki takie jak odmowa usługi (DoS) mogą sprawić, że systemy VoIP staną się bezużyteczne, zakłócając komunikację biznesową i negatywnie wpływając na produktywność.

- Integralność komunikacji: Ataki mogą zmieniać połączenia lub manipulować nimi, co prowadzi do nieporozumień i błędnych decyzji opartych na skompromitowanych informacjach.

- Zgodność z przepisami: Wiele branż podlega przepisom wymagającym ochrony komunikacji i danych osobowych. Zabezpieczenie VoIP pozwala zachować zgodność z tymi przepisami i uniknąć kar prawnych.

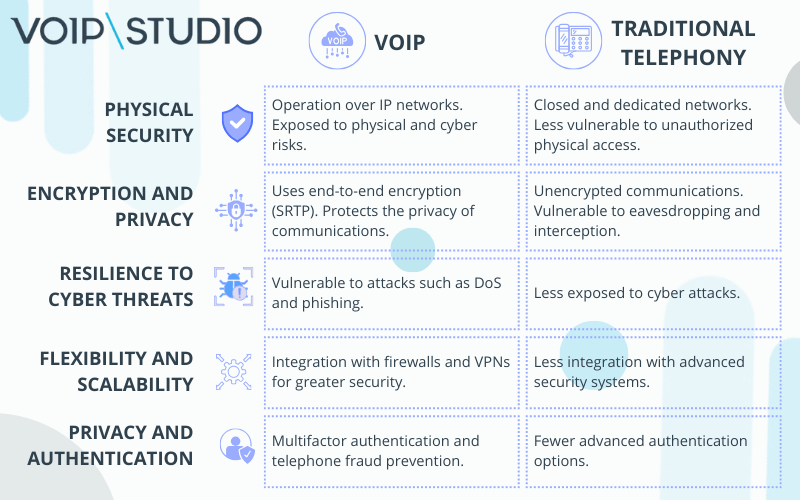

RÓŻNICE W BEZPIECZEŃSTWIE POMIĘDZY TRADYCYJNYMI SYSTEMAMI TELEFONICZNYMI A SYSTEMAMI VOIP

NAJWAŻNIEJSZE ZAGROŻENIA BEZPIECZEŃSTWA VOIP

Chociaż VoIP oferuje wiele korzyści w komunikacji biznesowej, niezwykle ważna jest świadomość zagrożeń bezpieczeństwa i podejmowanie proaktywnych kroków w celu ochrony systemu.

Wdrażanie dobrych praktyk w zakresie bezpieczeństwa, kształcenie pracowników i stosowanie zaawansowanych technologii ochrony może pomóc w ograniczeniu tych zagrożeń i zapewnieniu bezpiecznej komunikacji.

Przechwytywanie połączeń

Przechwytywanie połączeń jest jednym z najważniejszych zagrożeń dla bezpieczeństwa VoIP.

Ten typ ataku, znany również jako „sniffing” lub „podsłuchiwanie”, polega na przechwytywaniu i podsłuchiwaniu rozmów w czasie rzeczywistym bez wiedzy uczestników.

- Zapobieganie: Aby chronić przed przechwytywaniem połączeń, niezbędne jest kompleksowe szyfrowanie komunikacji VoIP. Protokoły takie jak Secure Real-Time Transport Protocol (SRTP) i Transport Layer Security (TLS) zapewniają, że dane nie mogą zostać odczytane przez nieupoważnione osoby trzecie.

Ataki typu „odmowa usługi” (DoS).

Ataki typu Denial of Service (DoS) i Distributed Denial of Service (DDoS) mają na celu uniemożliwienie dostępu do usług VoIP poprzez przeciążenie serwerów lub sieci nadmiernym ruchem.

- Zapobieganie: Wdrożenie zapór ogniowych specyficznych dla VoIP, systemów wykrywania włamań i zapobiegania im (IDS/IPS) oraz kontroli jakości usług (QoS) może pomóc złagodzić skutki ataków DoS. Kluczowe znaczenie ma także posiadanie planów awaryjnych i redundancji infrastruktury sieciowej.

Phishing i Vishing

Phishing i Vishing (phishing głosowy) to taktyki stosowane przez atakujących w celu nakłonienia użytkowników do uzyskania poufnych informacji, takich jak hasła, numery kart kredytowych czy dane osobowe.

- Zapobieganie: Niezbędne jest przeszkolenie pracowników w zakresie rozpoznawania i postępowania z próbami phishingu i vishingu. Ponadto wdrożenie solidnych systemów i technologii uwierzytelniania, takich jak weryfikacja połączeń, może pomóc zmniejszyć ryzyko.

Oszustwo telekomunikacyjne

Obejmuje szkodliwe działania, takie jak kradzież usług VoIP lub wykonywanie oszukańczych połączeń. Może to wiązać się ze znacznymi kosztami dla przedsiębiorstw.

Rodzaje oszustw

– Oszustwa związane z opłatami: Napastnicy wykorzystują systemy VoIP do wykonywania bezpłatnych połączeń międzymiastowych.

– Spoofing: Numery początkowe są fałszowane w celu ukrycia tożsamości osoby dzwoniącej.

- Zapobieganie: Aby zwalczać oszustwa telekomunikacyjne, konieczne jest ciągłe monitorowanie ruchu telefonicznego, ustalanie limitów i alertów w celu wykrywania nietypowych wzorców oraz stosowanie rozwiązań w zakresie uwierzytelniania i szyfrowania. Ponadto wdrożenie rygorystycznych zasad dostępu i regularne przeglądanie konfiguracji systemu może pomóc w zapobieganiu nieautoryzowanemu dostępowi.

Wybieranie numerów

Technika, w której osoby atakujące wykorzystują oprogramowanie do automatycznego wybierania zakresu numerów telefonów w celu znalezienia podatnych na ataki systemów VoIP lub modemów podłączonych do sieci danych. Po zidentyfikowaniu podatnego systemu mogą podjąć próbę uzyskania dostępu do niego w celu kradzieży informacji lub zakłócenia usług.

- Zapobieganie: Korzystaj z niezawodnych systemów uwierzytelniania, aby aktualizować wszystkie urządzenia podłączone do sieci i monitorować ruch przychodzący i połączenia pod kątem podejrzanej aktywności.

Spam przez VoIP (SPIT)

Spam przez VoIP, znany jako SPIT (spam przez telefonię internetową), polega na masowym wysyłaniu niechcianych połączeń głosowych, podobnie jak spam e-mailowy. Połączenia te mogą być denerwujące i zużywać cenne zasoby sieciowe.

- Zapobieganie: Wdrożenie systemów filtrowania i blokowania niechcianych połączeń oraz technologii wykrywania spamu może pomóc w ograniczeniu SPIT.

Złośliwe oprogramowanie

Złośliwe oprogramowanie to złośliwe oprogramowanie zaprojektowane w celu infiltracji, uszkadzania lub wyłączania systemów komputerowych. W kontekście VoIP może zagrozić bezpieczeństwu systemów komunikacyjnych poprzez kradzież danych, przechwytywanie połączeń lub powodowanie zakłóceń w świadczeniu usług.

Typowe typy złośliwego oprogramowania w VoIP

– Trojany: Ukrywają się w legalnym oprogramowaniu i umożliwiają nieautoryzowany dostęp zdalny.

– Ransomware: Szyfruje dane systemowe i żąda okupu za ich uwolnienie.

– Oprogramowanie szpiegowskie: Monitoruje działania użytkowników i kradnie poufne informacje.

- Zapobieganie: Aktualizuj oprogramowanie VoIP i korzystaj z niezawodnych rozwiązań antywirusowych i chroniących przed złośliwym oprogramowaniem. Niezbędne jest także edukowanie pracowników w zakresie praktyk bezpiecznego Internetu i poczty elektronicznej oraz wdrażanie środków bezpieczeństwa, takich jak kontrola dostępu i segmentacja sieci.

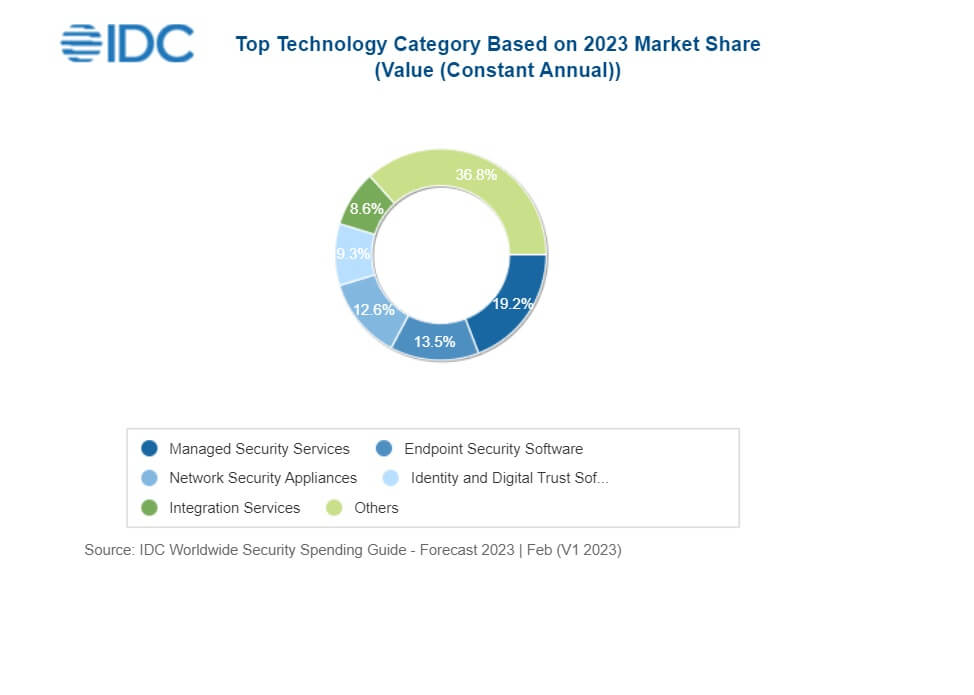

INWESTYCJE W CYBERBEZPIECZEŃSTWO ROSNĄ WYKŁADNICZO

Według przewodnika International Data Corporation (IDC) Global Security Spending Guide globalne wydatki na rozwiązania i usługi związane z bezpieczeństwem wyniosą w 2023 roku 219 miliardów dolarów, co oznacza wzrost o 12,1% w porównaniu z rokiem 2022.

Do 2026 roku inwestycje w sprzęt, oprogramowanie i usługi związane z cyberbezpieczeństwem osiągną prawie 300 miliardów dolarów.

Ciągłe zagrożenie cyberatakami powoduje wzrost inwestycji, wymaga zapewnienia bezpiecznego hybrydowego środowiska pracy oraz potrzebę spełnienia wymogów w zakresie zarządzania danymi i prywatności.

NAJLEPSZE PRAKTYKI W ZAKRESIE ZABEZPIECZANIA KOMUNIKACJI VOIP

Postępując zgodnie z tymi najlepszymi praktykami, przedsiębiorstwa mogą skutecznie chronić swoje systemy VoIP przed różnymi zagrożeniami oraz zapewnić bezpieczeństwo i poufność komunikacji.

Stosowanie szyfrowania połączeń

Szyfrowanie jest niezbędne do ochrony poufności komunikacji VoIP. Bez tego pakiety danych głosowych mogą zostać przechwycone i odczytane przez atakujących.

- Protokoły szyfrowania: Użyj protokołów, takich jak protokół Secure Real-Time Transport Protocol (SRTP) do szyfrowania transmisji głosowych i Transport Layer Security (TLS) w celu ochrony ruchu sygnalizacyjnego.

- Wdrożenie: Upewnij się, że wszystkie urządzenia i aplikacje VoIP obsługują te protokoły szyfrowania i korzystają z nich — Skonfiguruj systemy tak, aby cała komunikacja była domyślnie szyfrowana.

Wdrażanie zapór sieciowych i VPN

Zapory ogniowe i wirtualne sieci prywatne (VPN) są niezbędne do ochrony infrastruktury VoIP przed nieautoryzowanym dostępem i atakami.

- Firewalls: Wdrażaj zapory specyficzne dla VoIP, które mogą zarządzać i filtrować ruch głosowy, przepuszczając tylko legalny ruch i blokując próby nieautoryzowanego dostępu.

- VPN: Użyj VPN do szyfrowania całego ruchu VoIP pomiędzy różnymi lokalizacjami. Jest to niezbędne w przypadku pracowników zdalnych lub oddziałów, ponieważ VPN zapewnia bezpieczeństwo komunikacji nawet podczas korzystania z sieci publicznych.

Uwierzytelnianie i kontrola dostępu

Silne uwierzytelnianie i kontrola dostępu są niezbędne, aby zapobiec nieautoryzowanemu dostępowi do systemów VoIP.

- Uwierzytelnianie wieloskładnikowe (MFA): Zaimplementuj MFA, aby dodać warstwę zabezpieczeń. Oprócz haseł do weryfikacji tożsamości użytkownika używaj tokenów zabezpieczających, aplikacji uwierzytelniających lub danych biometrycznych.

- Kontrola dostępu oparta na rolach (RBAC): Ustal zasady zapewniające, że tylko autoryzowani użytkownicy będą mieli dostęp do niektórych funkcji lub danych w systemie VoIP. Przydzielaj uprawnienia w oparciu o obowiązki służbowe i regularnie przeglądaj te przypisania.

- Uwierzytelnianie dwuskładnikowe (2FA): Uwierzytelnianie dwuskładnikowe, znane również jako uwierzytelnianie dwuetapowe, to system bezpieczeństwa, w którym użytkownik jest proszony o potwierdzenie swojej tożsamości na dwa różne sposoby zamiast używania wyłącznie nazwy użytkownika i hasła.

UWAGA: Jeśli posiadasz już konto w VoIPstudio i chcesz dowiedzieć się, jak wdrożyć uwierzytelnianie 2FA, kliknij ten link.

Aktualizacje oprogramowania i poprawki

Aktualizowanie oprogramowania VoIP ma kluczowe znaczenie dla ochrony przed znanymi lukami w zabezpieczeniach i nowymi zagrożeniami.

- Regularne aktualizacje: Skonfiguruj swoje systemy tak, aby automatycznie odbierały i stosowały najnowsze aktualizacje zabezpieczeń. Obejmuje oprogramowanie VoIP, systemy operacyjne i inne powiązane komponenty.

- Zarządzanie poprawkami: Wdrożenie planu zarządzania poprawkami, aby mieć pewność, że wszystkie aplikacje i urządzenia VoIP niezwłocznie otrzymają niezbędne poprawki zabezpieczeń. Wykonuje testy w kontrolowanych środowiskach przed łataniem krytycznych systemów, aby uniknąć nieoczekiwanych przestojów.

TECHNOLOGIE I NARZĘDZIA POPRAWIAJĄCE BEZPIECZEŃSTWO VOIP

Protokoły bezpieczeństwa (SIP-TLS, SRTP)

Protokoły te są niezbędne do ochrony komunikacji VoIP przed przechwyceniem i innymi atakami.

– SIP-TLS (protokół inicjowania sesji – bezpieczeństwo warstwy transportowej)

Protokół ten szyfruje sygnały nawiązywania i sterowania połączeniami VoIP, chroniąc je przed przechwyceniem i manipulacją. Dzięki TLS sygnały SIP są przesyłane bezpiecznym kanałem, co zapewnia ochronę negocjacji połączeń i danych kontrolnych.

– SRTP (protokół bezpiecznego transportu w czasie rzeczywistym):

SRTP to rozszerzenie protokołu RTP (Real-Time Transport Protocol), które zapewnia szyfrowanie, uwierzytelnianie i ochronę przed ponownym odtwarzaniem danych głosowych. Protokół ten gwarantuje, że pakiety głosowe nie zostaną przechwycone ani zmodyfikowane podczas transmisji.

Systemy wykrywania i zapobiegania włamaniom (IDS/IPS)

Systemy wykrywania i zapobiegania włamaniom (IDS/IPS) są niezbędne do monitorowania i ochrony sieci VoIP przed nieautoryzowanym dostępem i złośliwymi działaniami.

– IDS (system wykrywania włamań)

IDS monitoruje ruch sieciowy pod kątem podejrzanych działań i możliwych naruszeń bezpieczeństwa. Może generować alerty w przypadku wykrycia nietypowego zachowania, umożliwiając szybką reakcję w celu zbadania i ograniczenia potencjalnych zagrożeń.

– IPS (System zapobiegania włamaniom)

IPS wykrywa podejrzaną aktywność i może automatycznie zapobiegać atakom. Może to obejmować blokowanie złośliwego ruchu, zamykanie zainfekowanych sesji i egzekwowanie zasad bezpieczeństwa w czasie rzeczywistym.

Integracja VoIP

IDS/IPS specyficzne dla VoIP zaprojektowano z myślą o zrozumieniu i analizie ruchu głosowego i sygnalizacyjnego, wykrywaniu i reagowaniu na zagrożenia wymierzone w systemy komunikacyjne.

Rozwiązania do zarządzania bezpieczeństwem

Wdrożenie rozwiązań do zarządzania bezpieczeństwem pomaga przedsiębiorstwom wdrożyć i utrzymać kompleksowe i proaktywne podejście do bezpieczeństwa VoIP.

– Systemy zarządzania informacjami i zdarzeniami dotyczącymi bezpieczeństwa (SIEM)

SIEM zbierają i analizują dane o zdarzeniach związanych z bezpieczeństwem z wielu źródeł, w tym z urządzeń VoIP, aby zapewnić skonsolidowany obraz stanu bezpieczeństwa organizacji. Ułatwiają wykrywanie zagrożeń, badanie incydentów i zapewnianie zgodności.

– Platformy ujednoliconego zarządzania zagrożeniami (UTM).

Rozwiązania UTM integrują wiele funkcji bezpieczeństwa w jednej platformie, w tym zaporę sieciową, IPS, program antywirusowy, filtrowanie sieci i VPN. Upraszcza zarządzanie bezpieczeństwem i zapewnia bardziej kompleksową ochronę systemów VoIP.

– Monitoring i audyt

Wdrożenie narzędzi ciągłego monitorowania i audytu pomaga w utrzymaniu bezpieczeństwa systemów VoIP. Narzędzia te mogą identyfikować luki, zapewniać zgodność z politykami bezpieczeństwa i dostarczać szczegółowe raporty na temat stanu bezpieczeństwa.

VOIPSTUDIO, DOSTAWCA VOIP ZAPEWNIAJĄCY BEZPIECZEŃSTWO KOMUNIKACJI BIZNESOWEJ

Jesteśmy dostawcą komunikacji biznesowej VoIP, który wyróżnia się koncentracją na bezpieczeństwie. Stosujemy szereg środków, które czynią VoIPstudio niezawodną i bezpieczną opcją dla firm. Zawsze staramy się chronić komunikację VoIP przed zagrożeniami i lukami w zabezpieczeniach.

Oto kilka powodów, dla których zapewniamy bezpieczną komunikację:

Szyfrowanie danych

Używamy solidnego szyfrowania, aby chronić połączenia i dane przesyłane przez Twoją sieć.

Obejmuje to korzystanie z bezpiecznych protokołów, takich jak SIP-TLS (Transport Layer Security) i SRTP (Secure Real-time Transport Protocol). Zapewnia, że komunikacja nie może zostać przechwycona ani podsłuchana przez osoby trzecie.

Uwierzytelnianie i autoryzacja

Wdrażamy silne mechanizmy uwierzytelniania i autoryzacji, aby zapewnić dostęp do systemu tylko autoryzowanym użytkownikom.

Zapobiega nieautoryzowanemu dostępowi i zapewnia prawidłową identyfikację użytkowników, zanim dozwolona zostanie jakakolwiek aktywność.

Bezpieczna infrastruktura

W VoIPstudio utrzymujemy wysoce bezpieczną infrastrukturę z centrami danych spełniającymi międzynarodowe standardy bezpieczeństwa.

Te centra danych mają wiele warstw ochrony fizycznej i cyfrowej. Obejmują one zaawansowane zapory ogniowe, systemy wykrywania i zapobiegania włamaniom oraz stały monitoring.

Zgodność z przepisami

Usługa jest zgodna z różnymi międzynarodowymi przepisami i standardami bezpieczeństwa, takimi jak RODO (ogólne rozporządzenie o ochronie danych). Zapewnia zgodność praktyk postępowania z danymi osobowymi i biznesowymi z najsurowszymi najlepszymi praktykami i przepisami.

Tworzenie kopii zapasowych i odzyskiwanie danych

VoIPstudio oferuje rozwiązania do tworzenia kopii zapasowych i odzyskiwania danych, które chronią krytyczne informacje przed utratą lub uszkodzeniem.

Obejmuje regularne tworzenie kopii zapasowych i plany odzyskiwania po awarii, aby zminimalizować wpływ wszelkich incydentów związanych z bezpieczeństwem.

Regularne aktualizacje i poprawki

Nasza platforma jest na bieżąco aktualizowana o najnowsze poprawki i aktualizacje zabezpieczeń.

Ochrona przed pojawiającymi się lukami w zabezpieczeniach i zagrożeniami, które mogą zagrozić bezpieczeństwu systemu, ma kluczowe znaczenie.

Ciągły monitoring i analiza

VoIPstudio stale monitoruje Twoją sieć i usługi, aby szybko wykrywać i reagować na podejrzane działania lub próby włamań.

To proaktywne monitorowanie pozwala na wczesną identyfikację zagrożeń i wdrożenie działań naprawczych, zanim staną się one poważnymi problemami.

Wsparcie i świadomość bezpieczeństwa

VoIPstudio zapewnia również wsparcie i zasoby, aby pomóc swoim klientom zrozumieć i zastosować rozsądne praktyki bezpieczeństwa w codziennej komunikacji. Promuje kulturę bezpieczeństwa w całej organizacji.

Odkryj VoIPstudio, idealne rozwiązanie do komunikacji biznesowej VoIP dla Twojej firmy.

- 30 dni za darmo. Wypróbuj i przekonaj się.

- Nie jest wymagana żadna karta kredytowa. Bez zobowiązań.

- Nieograniczona liczba użytkowników.

- Obejmuje 200 minut rozmów.

- Bezpłatne rozmowy wewnętrzne.

CZĘSTO ZADAWANE PYTANIA I ODPOWIEDZI DOTYCZĄCE BEZPIECZEŃSTWA VOIP

– CZY KORZYSTANIE Z VOIP W KOMUNIKACJI BIZNESOWEJ JEST BEZPIECZNE?

Tak, VoIP może być bezpieczny, jeśli środki bezpieczeństwa zostaną prawidłowo wdrożone. Kluczowe znaczenie ma stosowanie kompleksowego szyfrowania w celu ochrony komunikacji głosowej i danych, konfigurowanie zapór sieciowych dostosowanych do technologii VoIP oraz stosowanie silnych systemów uwierzytelniania i wykrywania włamań w celu ograniczenia ryzyka.

– JAKIE SĄ GŁÓWNE ZAGROŻENIA BEZPIECZEŃSTWA ZWIĄZANE Z VOIP?

Do głównych zagrożeń należą przechwytywanie połączeń, ataki typu „odmowa usługi” (DoS), phishing i Vishing, oszustwa telekomunikacyjne oraz podatność na złośliwe oprogramowanie i spam za pośrednictwem VoIP (SPIT). Wdrożenie protokołów bezpieczeństwa, takich jak SIP-TLS i SRTP, dobre praktyki zarządzania dostępem i aktualizacje oprogramowania pomagają ograniczyć te zagrożenia.

– JAK MOGĘ CHRONIĆ SWÓJ SYSTEM VOIP PRZED ATAKAMI Z ZEWNĄTRZ?

Aby chronić swój system VoIP, zaimplementuj zapory ogniowe specyficzne dla VoIP, skonfiguruj VPN do szyfrowania ruchu i korzystaj z zaawansowanych rozwiązań bezpieczeństwa, takich jak IDS/IPS, do wykrywania i blokowania prób włamań. Ponadto należy pamiętać o aktualizowaniu całego powiązanego oprogramowania i informowaniu użytkowników o bezpiecznych praktykach.

– JAKIE ŚRODKI BEZPIECZEŃSTWA SĄ NIEZBĘDNE DO ZABEZPIECZENIA POŁĄCZEŃ VOIP?

Silne szyfrowanie, takie jak SRTP, jest niezbędne do ochrony prywatności połączeń, konfiguracji uwierzytelniania wieloskładnikowego w celu uzyskania dostępu do systemów VoIP i wdrożenia zasad bezpiecznego zarządzania hasłami. Ponadto przeprowadzanie regularnych audytów bezpieczeństwa i szybkie reagowanie na incydenty to istotne praktyki.

– JAKIE DODATKOWE KORZYŚCI OFERUJE VOIP W ZAKRESIE BEZPIECZEŃSTWA W PORÓWNANIU DO TRADYCYJNYCH SYSTEMÓW TELEFONICZNYCH?

VoIP może oferować korzyści, takie jak integracja z systemami bezpieczeństwa IT, monitorowanie i analizowanie ruchu w czasie rzeczywistym w celu wykrywania anomalii oraz szybkie wdrażanie aktualizacji zabezpieczeń. Ponadto VoIP pozwala na wdrożenie zaawansowanych środków bezpieczeństwa, takich jak kompleksowe szyfrowanie i uwierzytelnianie wieloskładnikowe, które są trudniejsze do wdrożenia w tradycyjnych systemach telefonicznych.